【注意】艦これなど、DMM のゲームのアプリTokenがフリーWifiなどで簡単に盗聴・ハイジャックされる件

| 今回の不正ログインについて ・全艦娘を解体or轟沈 ・装備も殆ど廃棄 ・資源やアイテムも使えるだけ使い切る(25万以上⇒ほぼ空に) ・一言コメント欄が「こみけでみえてたぜ」 ・初期家具をセット これだけのことをやる悪質なユーザーがいるようですので要注意です。 #艦これ #拡散希望 |

こんなの見かけたので

|。・ω・) 。o (艦これってたしか、Toke盗聴したら簡単に乗っ取れるんでは?)

実際に自分のアカウントで試してみた

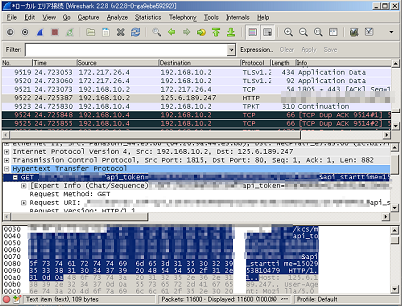

艦これ起動時のパケットキャプチャ。

テキスト平文で トークンが見える

「なんで Windows 2000で 艦これや、Wireshark 2.2.8が動くねん!」ってのはこのブログのお約束なのでスルーで ・ω・

ええ…ここのブログ主は、 2017年もまだ Windows 2000で戦ってるのです

(具体的には WannaCry 対策したり、 Firefox 52 を動かしたり、Flash Player 最新版のインストーラーを作ったり、オラクルのバグで本来適用できない Java の最新の更新を入れたり、 動画サイトを Windows 2000で観れるようにしたり・・・詳細は他の記事をご覧ください)

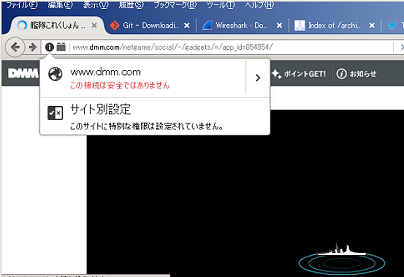

SSLは、非対応らしい、無理やり https: を付けてもリダイレクトされて http: になってしまう

ためしにTOKENを複製して艦これランチャーで起動!

IPアドレスが全然関係ないパソコン、でログインすらせずに起動できちゃったよ!

ログインせずに乗っ取ったので「不正ログイン」ですらなかった

ちなみに、DMM側でもう一度艦これを起動してTOKENを再発行すると…。

URLは無効になる。

DMM側ですべきこと

・SSL対応

艦これ運営側ですべきこと

・IPアドレスとアプリTOKENを紐づける

・TOKENの有効期限を設定する(私の記憶が確かなら、有効期限が無期限だったはず)

・ちゃんとアカウントTOKENと ゲームアプリTOKENを紐づける

ユーザー側で守る方法

・フリー Wifiは使用しない。

・鍵のかかった、公共のWifi も実は同じネットワーク上だとパケットが見れることがあるので極力利用しない。

・外で使ったら、できるだけ安全なネットワークで素早くログインする

ただし、確実な防衛方法は今のところなし

こんな脆弱性が 数年間放置とは… 結構、乗っ取り横行してるんじゃないですかね?

DMMさん!艦これスタッフさん!

#記事を公開前に、運営さんの不具合投稿フォームと Twitter では通報済みですが今のところ返事はなしです

あーこれは外注丸投げだと思うので、DMMは直せないし理解できないし、運営も「細かいところはワカンネ」ってパターンかもしれんです。

あーこれは外注丸投げだと思うので、DMMは直せないし理解できないし、運営も「細かいところはワカンネ」ってパターンかもしれんです。

艦これは検証DB問題でトークンがらみヤバイって話が2016年7月時点で上がっているから、けっこう放置されてますね。

艦これは検証DB問題でトークンがらみヤバイって話が2016年7月時点で上がっているから、けっこう放置されてますね。

冗談抜きでヤバイなこれは・・・

明日は我が身になるかもしれないってことじゃないか

冗談抜きでヤバイなこれは・・・

明日は我が身になるかもしれないってことじゃないか

あれ?

艦これって開発元と運営は同じ所じゃなかったっけ?(DMM では無い)

あれ?

艦これって開発元と運営は同じ所じゃなかったっけ?(DMM では無い)

検証DBよりはるか前の2013年頃には話題になってましたよ。

たしか少なくともログインはSSL通信すべきという指摘に対して、プレイヤー達はサーバーの負荷を考えろコンテンツを潰す気かという反応でしたね。

検証DBよりはるか前の2013年頃には話題になってましたよ。

たしか少なくともログインはSSL通信すべきという指摘に対して、プレイヤー達はサーバーの負荷を考えろコンテンツを潰す気かという反応でしたね。

https://togetter.com/li/619678

https://www.slideshare.net/givemegohan/kancolle

3年前の記事ですけどこの頃から根本的な対策はされていない上にAndroid版も平文の通信をするので、

おそらく安全な通信網で遊ぶこと前提の設計と言い張るつもり

でしょう

有線でもホテルとかNET付き集合住宅とか普通に危険ですし、平文だから中間傍受されたらお仕舞いです。

ユーザー側もアカウント守っていれば平気だと思っているから危機意識無いですしね。

サービス開始時ならともかく今は結構お金を使うゲームになっているのできちんと対策してほしいものです。

https://togetter.com/li/619678

https://www.slideshare.net/givemegohan/kancolle

3年前の記事ですけどこの頃から根本的な対策はされていない上にAndroid版も平文の通信をするので、

おそらく安全な通信網で遊ぶこと前提の設計と言い張るつもり

でしょう

有線でもホテルとかNET付き集合住宅とか普通に危険ですし、平文だから中間傍受されたらお仕舞いです。

ユーザー側もアカウント守っていれば平気だと思っているから危機意識無いですしね。

サービス開始時ならともかく今は結構お金を使うゲームになっているのできちんと対策してほしいものです。

本当にすまないが、糞素人でも判る説明をお願いしたい。

本当にすまないが、糞素人でも判る説明をお願いしたい。

DMMのサーバー群を間借りしているので

DMMサーバーの仕様でしか動かすことは出来ない

DMMがHTTPSに非対応という仕様ならば、

開発元がいくら頑張ろうとも対応できない

DMMのサーバー群を間借りしているので

DMMサーバーの仕様でしか動かすことは出来ない

DMMがHTTPSに非対応という仕様ならば、

開発元がいくら頑張ろうとも対応できない

艦これ以外やってないから分からないけど他のDMM提供のゲームはHTTPSに対応してるのかな?

してるなら艦これもできると思うが(する気があるかは知らないけど

艦これ以外やってないから分からないけど他のDMM提供のゲームはHTTPSに対応してるのかな?

してるなら艦これもできると思うが(する気があるかは知らないけど

≫7

とても簡単に説明すると、鍵が掛かってない箱に入れてる宝石状態

開けば(解析)簡単に取れるってこと

≫7

とても簡単に説明すると、鍵が掛かってない箱に入れてる宝石状態

開けば(解析)簡単に取れるってこと

>>7 >>10

色々省略したけどだいたいこんな感じ

https://gyazo.com/634fe35256cfdb3032f585fee2bb0c48

>>7 >>10

色々省略したけどだいたいこんな感じ

https://gyazo.com/634fe35256cfdb3032f585fee2bb0c48

自前の自宅の回線と個人携行のポケットwifiや通話会社のsimカード使った通信なら基本問題なしってことでいいのか

自前の自宅の回線と個人携行のポケットwifiや通話会社のsimカード使った通信なら基本問題なしってことでいいのか

あと連投みたいになって申し訳ないけど

>>11の状態に対して記事中で言われてる対策はこう

https://gyazo.com/721dca6a49cf723fa18091c1db0d1a67

あと連投みたいになって申し訳ないけど

>>11の状態に対して記事中で言われてる対策はこう

https://gyazo.com/721dca6a49cf723fa18091c1db0d1a67

(1) ログイン時にIDとパスワードから「プレイハッシュ」を

生成しログアウトまで共有される

(2) 「プレイハッシュ」は端末が違っていても機能する

(3) 「プレイハッシュ」に通信の暗号化は成されない

(4) 暗号化されていない通信は傍受できる

対策:通信先変更前と移動端末利用後にログアウト

防衛策:Wi-Fiのただ乗り・乗っ取りできる恐れのある環境での接続厳禁

(1) ログイン時にIDとパスワードから「プレイハッシュ」を

生成しログアウトまで共有される

(2) 「プレイハッシュ」は端末が違っていても機能する

(3) 「プレイハッシュ」に通信の暗号化は成されない

(4) 暗号化されていない通信は傍受できる

対策:通信先変更前と移動端末利用後にログアウト

防衛策:Wi-Fiのただ乗り・乗っ取りできる恐れのある環境での接続厳禁

>>7

DMMから艦これにログインした際に

ユーザーは艦これサーバーから鍵を渡されます。

以後はDMMは通信に一切タッチせず、艦これサーバーとユーザーが鍵を使って直接通信します。

一見鍵があるので安全に見えますが

鍵の複製が素人が目で見て同じ物が作れるくらい楽なので

鍵を見られたら安全ではありません。

ちなみにDMMのアカウントは鍵を作る際に必要ですが

鍵ができあがった後はさほど必要ではありません。

>>12

4GのSIMなら移動体の通信方式が傍受に強い構造になっているためそこそこ安全ですが、ポケットWifi経由で接続する場合はWifiの認証設定に穴があると危険です。

>>7

DMMから艦これにログインした際に

ユーザーは艦これサーバーから鍵を渡されます。

以後はDMMは通信に一切タッチせず、艦これサーバーとユーザーが鍵を使って直接通信します。

一見鍵があるので安全に見えますが

鍵の複製が素人が目で見て同じ物が作れるくらい楽なので

鍵を見られたら安全ではありません。

ちなみにDMMのアカウントは鍵を作る際に必要ですが

鍵ができあがった後はさほど必要ではありません。

>>12

4GのSIMなら移動体の通信方式が傍受に強い構造になっているためそこそこ安全ですが、ポケットWifi経由で接続する場合はWifiの認証設定に穴があると危険です。

昔チートやってた人がBANされたけどトークンログインができたのでトークン無効にされるまではプレイできたっていうお話もありますからねw

昔チートやってた人がBANされたけどトークンログインができたのでトークン無効にされるまではプレイできたっていうお話もありますからねw

ちなみにTokenなら

F12キーのブラウザキャプチャ機能で除けたりします

(確かosapi.dmm.comみたいなURLの最後にTokenがついてる)

ただし刀剣乱舞では出てこなかった覚えが

ちなみにTokenなら

F12キーのブラウザキャプチャ機能で除けたりします

(確かosapi.dmm.comみたいなURLの最後にTokenがついてる)

ただし刀剣乱舞では出てこなかった覚えが

刀剣乱舞のtoken は tって名前なのでわかりにくいですが存在します

刀剣乱舞のtoken は tって名前なのでわかりにくいですが存在します

乗っ取りというかフリーWi-Fiにでも繋いだんじゃないですかね?

コミケ会場で大手のwifiスポットに偽装した怪しいフリーwifiがありましたし

特定の時間だけ存在して閉館間際には消えてた

乗っ取りというかフリーWi-Fiにでも繋いだんじゃないですかね?

コミケ会場で大手のwifiスポットに偽装した怪しいフリーwifiがありましたし

特定の時間だけ存在して閉館間際には消えてた

パスワードがあってのトークンだから定期的にパスワード変えとけば何の問題もない

パスワードがあってのトークンだから定期的にパスワード変えとけば何の問題もない

DMMにはユーザーアカウントトークンとゲームトークンがあって

艦これの場合ゲームトークンがアカウントトークンと紐付けられてないのが問題なのです

ログインせずに使えるので、パスワード変えても無駄です

ゲーム再起動してトークン再発行したほうがまだましです

DMMにはユーザーアカウントトークンとゲームトークンがあって

艦これの場合ゲームトークンがアカウントトークンと紐付けられてないのが問題なのです

ログインせずに使えるので、パスワード変えても無駄です

ゲーム再起動してトークン再発行したほうがまだましです

> ・鍵のかかった、公共のWifi も実は同じネットワーク上だとパケットが見れることがあるので

そもそもそのSSIDを喋っているAPが本物なのか罠なのか区別できないよね(WPA(2)-Enterpriseなら区別できる?)

> ・鍵のかかった、公共のWifi も実は同じネットワーク上だとパケットが見れることがあるので

そもそもそのSSIDを喋っているAPが本物なのか罠なのか区別できないよね(WPA(2)-Enterpriseなら区別できる?)

素人考えでスマンのだが、SSL対応ができないならUAなりIPなりをハッシュ化して、チェックサムとしてトークンにくっつけるみたいな応急処置はとれないのかな。

あんまり意味ない?

素人考えでスマンのだが、SSL対応ができないならUAなりIPなりをハッシュ化して、チェックサムとしてトークンにくっつけるみたいな応急処置はとれないのかな。

あんまり意味ない?

デベロッパー側からこの件dmmに投げても何の対応も無いので暫くこのままでしょうね。

デベロッパー側からこの件dmmに投げても何の対応も無いので暫くこのままでしょうね。

お一つ質問。でも既出だったらサーセン。

自宅内で(自分のみが使用する)VPNサーバを置き、

公衆無線LANからVPNを通して艦これ等を遊ぶ分には問題なし?

お一つ質問。でも既出だったらサーセン。

自宅内で(自分のみが使用する)VPNサーバを置き、

公衆無線LANからVPNを通して艦これ等を遊ぶ分には問題なし?

リスクが一番少ないっていうところです

自宅のパソコンがモニタされてたり、途中の経路のプロバイダの管理者に悪意があったりすると傍受されるので

根本的な解決はDMMさんしだいですね

リスクが一番少ないっていうところです

自宅のパソコンがモニタされてたり、途中の経路のプロバイダの管理者に悪意があったりすると傍受されるので

根本的な解決はDMMさんしだいですね

嫌ちゃん…

嫌ちゃん…