トレンドマイクロさんの パスワードマネージャーを実際に使った感想

と言う記事を書いたのですが、実際一度もアプリを使わず批判するのもアレなので、実際に体験して感想を書いてみることにしました。

体験版なるものがあったのですが、期限切れたら、保存した情報どうするんだろう…?

って思ってたら、5つのアカウントまでなら無料で使い続けられるそうな。

ちょっと安心。

パスワードマネージャー – トレンドマイクロ

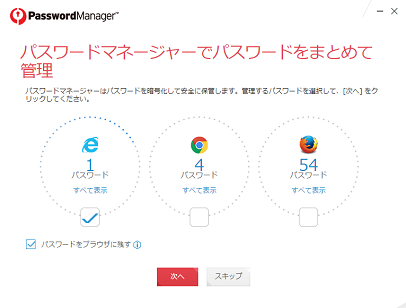

起動するとパスワードをインポートするのだけど、

パスワードをブラウザに残すと正直、ローカルにID、パスワード 残ることになるので、全然セキュリティ向上しないんじゃね?って思いました。

既定で残す設定になっているので、殆どのユーザーはセキュリティレベルは変わらないまま使っていることになる。

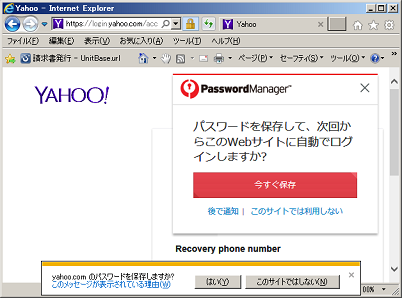

自動的にパスワードを検出して保存したり入力したりする仕組みになってるように見えるのだが…。

どうも判定が甘いらしく、パスワードを思うように入力してくれないことがしばしば。

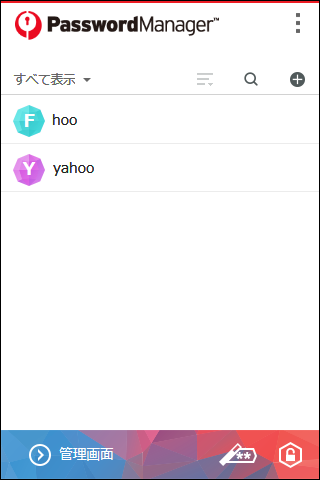

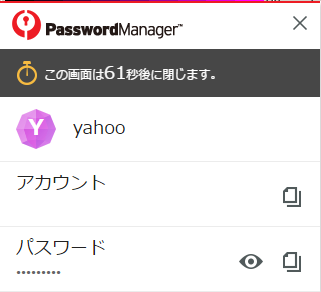

入力してくれないときはこうやってパスワードの詳細を開いてコピペできる様になっている。

ちゃんと自社製品の欠陥を理解した仕様になっている( ˘ω˘)

120秒でこの情報を開いたり閉じたりできるのだが果たして意味があるのか。

:

グーグルのProject Zero、トレンドマイクロのパスワード管理ツールの脆弱性を報告 – ZDNet Japan

ところで、トレンドマイクロさんは Google のセキュリティチームから 一通りの脆弱性を指摘された後、2016年1月に14か月も前にリリースされた Chrome 41 を -disable-sandbox オプションを付けて起動している酷いつくりになっているとダメ出しを食らったわけなのですが、

2019年6月現在、どうなっているかと言うと、 29か月も前にリリースされた Chrome 56 を -no-sandbox オプションを付けて起動するという、更にひどい作りになっていることが分かりました

この会社にはメンテナンスと言う言葉が辞書にないようです。

その後、調べてみた所、脆弱性が見つかったので、ブログネタにしようと思ってたのですが、深く掘り下げてみると、ブログで晒せるような脆弱性ではなく、下手したら被害が拡大するような欠陥だったので、おとなしくIPAに報告して、後日情報公開されてからネタにすることにしました。

ざっくり動作を見て見たのですが、

DirectPass.Plugin.BrowserAdapter

DirectPass.Plugin.PasscardCandidates

DirectPass.Plugin.CurrentPasscard.Passcard (ログイン情報が入ってた)

DirectPass.Plugin.CurrentPasscard

DirectPass.Plugin.OperationContext

REPLAY_PASSCARD_ID

DirectPass.Debug.Logger

などの情報が JSON 形式で落ちてくるようだ

後、取り込んだ時のブラウザ情報をサーバーで保存してるようだ。

ひょっとしたら、ブラウザのデータ内に含まれていた、個人情報が一緒に取り込まれてる可能性もある(要検証)

SSLで暗号化してるから問題ないって?

それもあるけど、トレンドマイクロさんに預けて本当に大丈夫か?って気がしなくないのだが…。

とりあえず、簡単にまとめる

・セキュリティ向上について

既定ではセキュリティは向上しない(本来は既定でブラウザの管理データを消すべき)。単にパスワードを管理する場所が増える分脆弱性が増える。

後述のセキュリティの問題が色々見つかったので、却って低下すると私は判断する。

・脆弱性について

Googleさんが見つけたのとは全然関係ないけど、結構やばい セキュリティホールを見つけた。

設計上色々問題があると2016年にGoogleのセキュリティチームから言われていたが、突っ込んだら、もっといろいろ出てきそう。

2年以上前のブラウザをセキュリティ機能をOFFにして起動している。つまり、Googleから言われて、上辺だけの対応をしてメンテナンスもろくにできていない事が判明。

・利便性

動作が正確ではなく、若干ストレスが残る。

ブラウザを起動するたびにマスターパスワードを入れているのだが、ちゃんとパスワードが入力できない場合は二度手間になる。

・その他

コードを解析したら、日本語、英語、中国語、台湾語の4つの環境で開発されてる。

こんなソフト薦めるのは論外。

Comments