アタッシェケースの脆弱性がリバースエンジニアリングで解決できないか実験

|

【再現手順】

【発生バージョン】 【回避・対応策】

|

と言うことなので、調べてみた

1. まず、最新版で自己解凍形式のバイナリを作成。

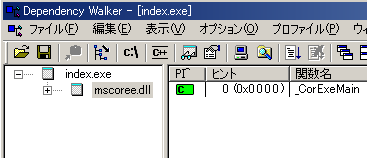

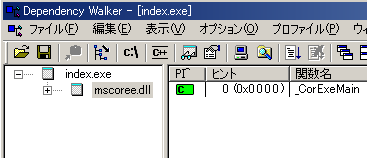

こんな感じ

2. 改造します

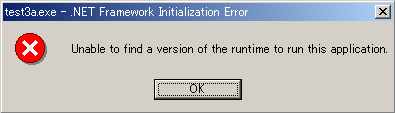

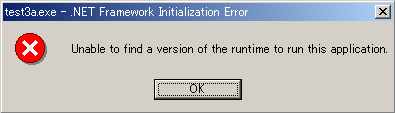

なぜか起動できない

3. どうやら、.Netのバージョン情報が COM+RTM Header にあるみたいなんだけど、これを移動させても、2つ以上の関数を静的ロードすると ちゃんと読んでくれない様だ。

というわけで、作戦は失敗 ・ω・

|

【再現手順】

【発生バージョン】 【回避・対応策】

|

と言うことなので、調べてみた

1. まず、最新版で自己解凍形式のバイナリを作成。

こんな感じ

2. 改造します

なぜか起動できない

3. どうやら、.Netのバージョン情報が COM+RTM Header にあるみたいなんだけど、これを移動させても、2つ以上の関数を静的ロードすると ちゃんと読んでくれない様だ。

というわけで、作戦は失敗 ・ω・

by blackwingcat · Published 2018年11月28日

by blackwingcat · Published 2022年6月20日

by blackwingcat · Published 2020年7月29日

続き

自己解凍書庫なんてのが、時代にそぐわないんでしょうかねえ

自己解凍書庫なんてのが、時代にそぐわないんでしょうかねえ