【悲報】 eLTAX、 POODLE 対策が2年以上できていない事がブラウザのポリシー変更で発覚、ハッキングし放題?

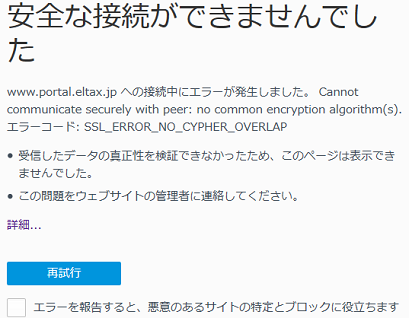

https://www.portal.eltax.jp/apa/todokede/

あれ繋がらない

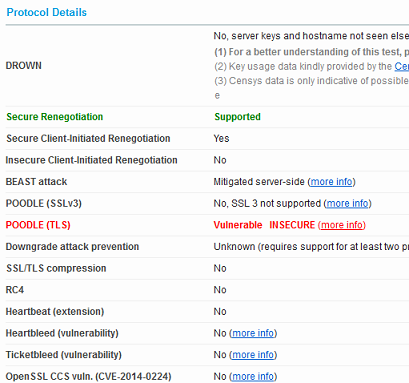

SSL Server Test: www.portal.eltax.jp (Powered by Qualys SSL Labs)

どうやら、POODLE(TLS版)の脆弱性が放置されているようだ

Poodle Bites TLS – Network Security Blog | Qualys, Inc.

これね

POODLE脆弱性がSSL 3.0からTLS 1.0 / TLS 1.1に拡大|GMOグローバルサインブログ

TLS版の Poodle の問題が明らかになったのが 2014年12月頃

| )情報セキュリティ情報への対応

セキュリティの脆弱性に関して公表される情報に基づき、協議会の各システム担当者に対し情報提供を行うとともに、システムへの影響の有無を確認し必要に応じ対応を求めることとした。 |

26年度の報告書ってことは、2015年初頭だよね?(文書の日時は 2015年6月)

SSL3.0対応の事しか書いてない…。

つまり、2年間脆弱性放置で運営してる訳だ

POODLEを使うと、クッキー等やTokenを盗めるので、下手したらアカウントやセッションを乗っ取ったりできる模様。

お手軽ハッキング、eLTAX 地方税ポータルシステム ですね ・ω・

なんかもう、ここまで来ちゃうと「金庫番を泥棒に任せてどうすんねん」って、笑われるだけじゃないかなと。

まあ元請けに儲けさせて、キックバック得るためにわざとやってんじゃ?

なんて思ったり。

なんかもう、ここまで来ちゃうと「金庫番を泥棒に任せてどうすんねん」って、笑われるだけじゃないかなと。

まあ元請けに儲けさせて、キックバック得るためにわざとやってんじゃ?

なんて思ったり。