【秘文】某大手企業から来た添付ファイルが酷い件について【悪い文明】

サイバー攻撃、死角なくせ、日立ソリューションズ、情報流出「出口」で監視。 | SECURITY SHOW

| 日立ソリューションズは12月1日から、企業向けセキュリティーサービス「秘文」シリーズに、標的型メール攻撃対策サービスを追加する。三菱重工業や外務省、衆議院、参議院など最近被害の発覚が相次いでいるタイプの攻撃に、対策の焦点を絞った。 |

7年ほど前日立ソリューションズさんが、悪名高い秘文シリーズの営業を最近サイバー攻撃の被害が発生している 三菱重工業や外務省 などをターゲットに攻勢をかけるようなニュースが流れていました

現物を見ることはなかったのですが、今年、某大手企業から 送られてきた見積書の PDF が酷い物でした。

・PDFを添付する旨が書かれている

・別メールで、さも当たり前であるかのように「先ほどの添付ファイルのパスワードは xxxxxxxxxxです」と言う通知が来る。

・添付ファイルの拡張子は .EX になっている。

VirusTotal でスキャンすると 2件 安全ではないファイルとしてブロックされました。

念のためリソースハッカーで開いてみましょう

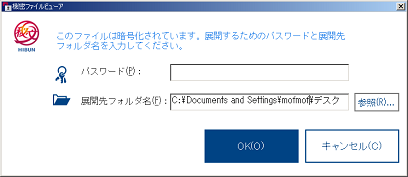

| CONTROL “このファイルは暗号化されています。展開するためのパスワードと展開先フォルダ名を入力してください。”, 1101, STATIC, SS_LEFT | WS_CHILD | WS_VISIBLE | WS_GROUP, 50, 15, 267, 20 CONTROL “パスワード(&P):”, -1, STATIC, SS_LEFT | WS_CHILD | WS_VISIBLE | WS_GROUP, 73, 44, 85, 10 CONTROL “展開先フォルダ名(&F):”, -1, STATIC, SS_LEFT | WS_CHILD | WS_VISIBLE | WS_GROUP, 73, 68, 85, 20 CONTROL “参照(&R)…”, 1008, BUTTON, BS_PUSHBUTTON | WS_CHILD | WS_VISIBLE | WS_TABSTOP, 323, 66, 40, 14 CONTROL “OK(&O)”, 1, BUTTON, BS_DEFPUSHBUTTON | WS_CHILD | WS_VISIBLE | WS_TABSTOP, 186, 96, 85, 26 CONTROL “キャンセル(&C)”, 2, BUTTON, BS_PUSHBUTTON | WS_CHILD | WS_VISIBLE | WS_TABSTOP, 278, 96, 85, 26

32, “実行中の自己復号型機密ファイルを上書きしようとしています。\n別のフォルダへ復号するか、又は自己復号型機密ファイルの名称を変更してから再度実行してください。” |

これが秘文のアイコンだ・ω・

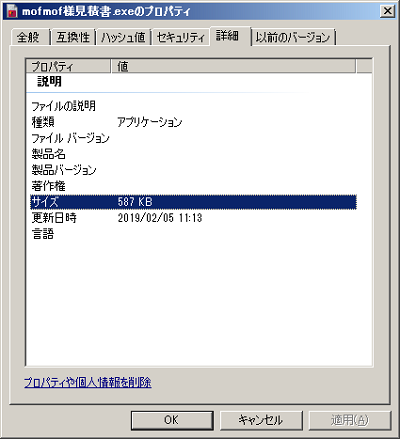

電子署名なんて無かった。

ファイル情報領域にバージョンリソースすら含まれていない不審な実行ファイルを送り付けるわけですね。

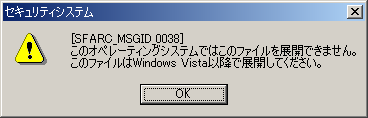

怖いので、仮想環境でスタンドアロンのWindows 2000で実行したらこうなった。

fcwin2kでOS偽装してみた

あの、展開できたんですけど、XP以前でブロックする意味あるんですか?

これ、XP以前では解凍できないような暗号使ってるとか言うスタイルを偽装してるんでしょうか?

まぁ、確かに、自己解凍プログラムが SSE2命令で書かれてるので、古いPCでは解凍できない様ではあります

少し解析してみると HibunEmbedded4V9 の文字列がありました、次のバージョンの 秘文V10製品ですら既に2017/6/30で販売が終了しています。

日立さんはそうそうに非を認めて撤退したのかと思ったら違いました。

現行製品の 秘文AE ContentsGate で同じことやっていますね

秘文の 何がまずいかってのは

・安易に添付ファイルの実行ファイルを実行させることによって取引先のセキュリティ意識を低下させる。

・EXEファイルなので、Windows の特定環境でしか解凍できない。

・実行ファイルに電子署名が無いので、信頼できるファイルなのか一見判定できない。

・同じネットワークで パスワードを送り付けるので、セキュリティ的にあまり意味はない。

秘文は悪い文明。滅ぶべきです ・ω・

Comments