【情報漏えい】2年前に脆弱性を指摘したチケットぴあのSSL、今も対策がいい加減な事が発覚(3回目)

ライブドア レンタルサーバーの決済システムが酷すぎる件

【悲報】日本最大標準の決済サイトECONTEXT が酷すぎる件(2回目)

2年前に、脆弱性対策がいいかげんなことをSSL Server Test の脆弱性テストを通して記事にした

チケットぴあのSSLの問題。

実は、サイト側がFireWallによって、第三者が脆弱性がないことをテストをできないように対策をしました

全文表示 | 「ぴあ」社が個人情報流出を発表 「チケットぴあ」に影響は?会社に聞いた : J-CASTニュース

| チケット販売サイトを運営する「ぴあ」は2017年4月25日、運営を受託するプロバスケットボール「Bリーグ」ファンクラブ受付サイトと同チケットサイト上で不正アクセスが確認され、クレジットカード情報約3万2000件を含む個人情報約15万5000件が第三者に流出した可能性があると発表した。流出したクレジットカード情報により、すでに197件、合計約630万円分が不正使用されたことも判明している。 |

どこから、情報漏えいしたのでしょう?

SSLの脆弱性ページからのアクセスをブロックしたってことは、当然それまでの脆弱性は解決したんですよね?

という訳で、試してみた

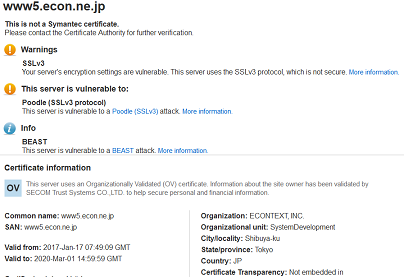

SSLv3のPoodle 対策も BEAST 対策もできてないことが分かります。

RC4 対策がされただけで、まともにSSLのセキュリティ対策できてません。

情報漏えい後の、2017年4月25日現在の状態です

脆弱性対策ができてないことを隠蔽するために、第三者がチェックできないようにしたんですね。

分かりません

おまけ

| Supported versions: SSLv3 TLSv1.0 TLSv1.1 TLSv1.2 Deflate compression: no Supported cipher suites (ORDER IS NOT SIGNIFICANT): SSLv3 RSA_WITH_3DES_EDE_CBC_SHA RSA_WITH_AES_128_CBC_SHA RSA_WITH_AES_256_CBC_SHA TLSv1.0 RSA_WITH_3DES_EDE_CBC_SHA RSA_WITH_AES_128_CBC_SHA RSA_WITH_AES_256_CBC_SHA TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (TLSv1.1: idem) TLSv1.2 RSA_WITH_3DES_EDE_CBC_SHA RSA_WITH_AES_128_CBC_SHA RSA_WITH_AES_256_CBC_SHA RSA_WITH_AES_128_CBC_SHA256 RSA_WITH_AES_256_CBC_SHA256 TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 ---------------------- Server certificate(s): 8121934bcce37b3ea68702d50715aba911ad3e74: CN=www5.econ.ne.jp, OU=SystemDevelop ment, O="ECONTEXT, INC.", L=Shibuya-ku, S=Tokyo, C=JP ---------------------- Minimal encryption strength: strong encryption (96-bit or more) Achievable encryption strength: strong encryption (96-bit or more) BEAST status: vulnerable CRIME status: protected |

広報担当者は「チケットぴあでは今回と同様の個人情報流出は起こり得ません」と強調

本当?・ω・

HTTPSが突破されて情報漏えいしたわけではないんじゃないですか?

なにかのログがごっそり抜かれた感じがしますね。

HTTPSが突破されて情報漏えいしたわけではないんじゃないですか?

なにかのログがごっそり抜かれた感じがしますね。

今回のニュースでは Struts の脆弱性で侵入されたが、チケットぴあでは、そんな脆弱性ないので

同じような情報漏えいはありませんと言ってる一方で、

SSL 側に色々な 脆弱性が残ってるというオチですね・ω・

今回のニュースでは Struts の脆弱性で侵入されたが、チケットぴあでは、そんな脆弱性ないので

同じような情報漏えいはありませんと言ってる一方で、

SSL 側に色々な 脆弱性が残ってるというオチですね・ω・

俺環のせいかもしれないので口にしませんが、

TLS1.2で接続できない大手が結構あります

(TLS1.2で決め打って接続しようとするとエラーが出る)

トラブルがあったところは、いい機会なので、

きっちりしてほしいかなとは思います

俺環のせいかもしれないので口にしませんが、

TLS1.2で接続できない大手が結構あります

(TLS1.2で決め打って接続しようとするとエラーが出る)

トラブルがあったところは、いい機会なので、

きっちりしてほしいかなとは思います