【ハッキング実証実験】Symantecの改変対策がザルなのを証明

エンタープライズサポート – Symantec Corp. – SEP のゼロデイ脆弱性 SYM14-013 について

| 014 年 7 月 29 日に Offensive Security は Symantec Endpoint Protection (SEP) の特権昇格の脆弱性を発見したことを彼らのウエブサイトで発表しました。この脆弱性 SYM14-013 の詳細情報については Symantec Security Response のアドバイザリ SYM14-013 セキュリティアドバイザリ をご参照ください。

弊社エンジニアにより本脆弱性の検証を行い、脆弱性に対応するための更新プログラムの作成を行いました。現時点で、この脆弱性をついた攻撃及び、この脆弱性による悪影響が実際にお客様環境で発生したことを、弊社では確認しておりません。 |

Symantec のセキュリティソフトに 脆弱性が見つかりました。

アプリケーションとデバイス制御機能のドライバに脆弱性があるとのこと。

これは、 SysPlant.sys (Symantec CMC Firewall SysPlant) というドライバなのですが…。

一時的な対策として、このドライバを無効にする方法が紹介されています

SEP クライアント上で改変対策機能の設定を行う方法 — 文書番号 : TECH102688

まぁ、最近のセキュリティソフトには改変対策と称して、自分自身のレジストリやファイルを置き換えたり変更したりできないようにする機能が備わってるのですが…これが実は、あっさりバイパスできてしまうので実証実験したいと思います・ω・

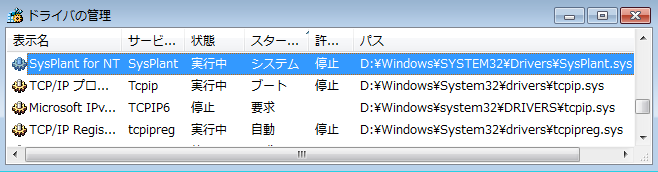

まず実行中のシステムです。

使うのは MoveFileEx という ファイルを移動するAPIだけです。

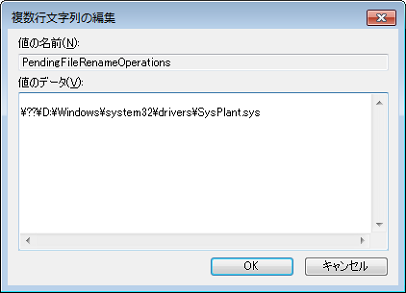

実行すると、再起動後にドライバを削除するというのが OSの機能としてスケジューリングされます。

再起動直後、ドライバはロードされたことになってるので動作してるように見えるのですが、ファイルは既に削除されてます。

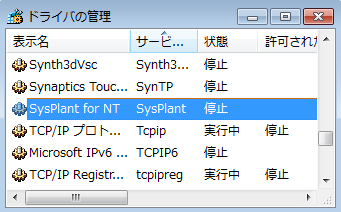

もう一度再起動すると、ドライバは無効になります

推測ですが。以下の順番でシーケンスが走るのだと思われます。

・削除をスケジューリング ←改変防止機能がチェックしていない

・最初の再起動

・ドライバのロード

・ファイルのスケジュールによる削除

・改変防止機能が起動

・ドライバが正常に動作しているため、異変を検出できない。

・2回目の再起動

・ドライバファイルがないのでロード失敗

・ドライバの無効化に成功!

というわけで、改変対策機能を有効にしたまま、改変できてしまいましたね

あかんやん ・ω・

ちなみに、このバイパス方法は10年近く前からできていましたとさ

まぁ、ユーザーが勝手に書き換えたら困る場合にはこの機能は意味があるんだと思いますが、

これは、本格的にウィルスが特定のセキュリティソフトをターゲットにしたら防げないということを意味しています。

ついでに、SEP 11のセキュリティホールを SEP 12.1 のドライバに入れ替えることによって可能かどうか検証もしてみたのですが、置き換えたらドライバのエラーでWindows 7の場合は、ロードできませんでした。

一方 Windows 2000はエラー発生後、BSoDを起こす処理に飛んで自爆していましたとさ。

|・ω・) 。o ( ぷるぷる、ぼくわるいはっかーじゃないよう )

こんにちは。いつも楽しく拝見しています。

今回のネタ、リモートからアタックするのは難しいと思うんですが、あっていますか?ローカルアタックはもう、防ぎようがないかと…。

だからwin8がデフォルトでuser無視で頻繁に再起動するのがなんだか気分的にイヤンなのです。