BookLiveが採用したサイファーテックDRMの技術の甘さを実証してみた

LiveBookなどで採用されているサイファー テックの自称 DRM技術ですが。

アイデア商品ってことに理解を示しつつも、2年前にひどい技術ということで改善されたらいいなという記事を書いたんですが、全く改善がみられないようなので簡単に実際にハッキングできるか実験してみました。

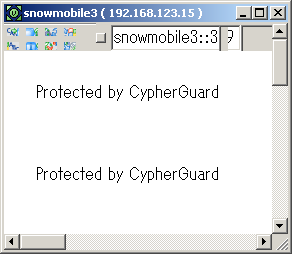

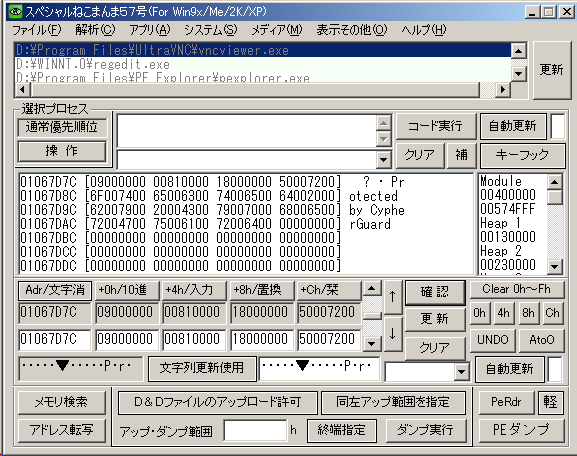

まずこの文字列を元に解析してみると %COMMONPROGRAMFILES%\CypherTec\cgrdcore32.dllが処理をしてるのが分かったよ

このDLLを利用して制御してるのが CypherGuard cguard Service 32bit Edition というサービス名の

cgrdsrv32.exe だと、すぐ判明

おまけ: この CypherGuard、どうやらシステムフックを利用してるらしく、Windows Message を奪って処理してるみたいですね・ω・ (Visual Studioでフリーズする件は、処理を奪い合ってデッドロックに陥ってるか、メッセージループをCypherGuardが加工してしまうのでループから抜けられなくなったと思われる)

実際に動作させてプロセス内を検索してみると…

全てのプロセス内にこのDLLの処理が埋め込まれていることが判明

BookLive を起動すると explorer.exe が落ちたり、ブルースクリーンになったりするのは、プロセスをスキャンしてメモリ上に自分の処理を埋め込むnProtect や ウィルスのような処理をしてるからだったんですね(笑)

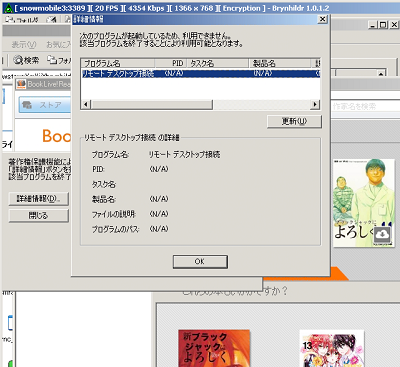

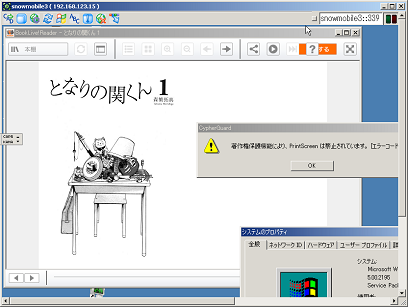

実はうちのPC 3389にリモートデスクトップではない別のアプリ入れて通信してるんですが…

それをリモートデスクトップだと検出したよ!

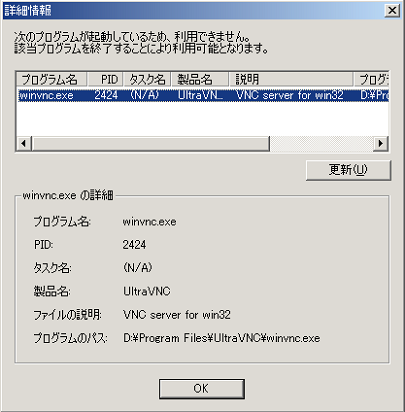

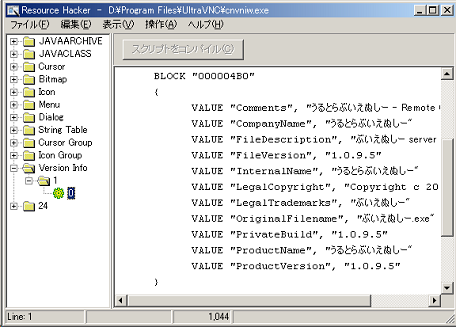

ちなみに、ポート変更したUltraVNCを起動したらブロックされた

ファイル名変えてリソースエディタでいじってみた

→ 問題なく起動できるようになった

どうやら、ポートと起動プロセスのリソースを監視してブラックリストに持ってるようだ

試しに、SetWindowHookEx などを駆使して プロセスを隠してみる実験 ・ω・

完全にスルーされるようになりました(コピペのショートカット無効だけ生きてる状態)

解析時間10分、プログラム作成で30分で、BookLive のコピペ自由になりました。終わり

ユーザーの使い勝手を考慮せずに一つのアイデアに固執し続けた結果がこれだよ・ω・

この2年間で何やりましたか? 64bit対応だけなんじゃないですか?

こんな甘い仕組みなら、コピーガード破るソフト売ってる業者はホクホクですねw

BOOKLIVEで本をこうにゅうしようとおもっているのですが特にアプリを使うこともなくコピペやスクリーンショットとれるように現在もできるのでしょうか?

>>

SetWindowHookEx などを駆使して プロセスを隠してみる実験

BOOKLIVEの常駐しているプロセスを停止すればできるようになるのでしょうか?

もう少し初心者にもわかるように解説していただけるとありがたいです。

出来るけど、初心者にはむずかしいと思います。

どうしても撮影されるのであれば、スマートフォンなどで撮影するのが一番簡単だと思いますが、

調べてはいませんが、マイナーなリモート接続ソフト使うことで、キャプチャすることも可能ではあります。(たぶん、これが次に簡単な方法)

まだこれはできるかな~bookliveリーダーが違うソフトなりました。それともebupのファイル場所がはっきり分かりますからね~ハッキングがムズイな