本気でXP駆除に動いてる企業のセキュリティが実は酷い事がある件

Microsoft などによる、Windows XPの排除運動に危機感を感じたのか、慌てて Windows XPの排除に

乗り出す企業が増えてるようですが、Windows XP を使い続けるよりも、大きなリスクを残したまま、

肝心のセキュリティが抜け落ちてる企業が結構あるようです ・ω・

セキュリティソフトを入れていても、OS の脆弱性を突かれたらアウト

という話がよく引き合いに出されますが、 10年前の直接インターネットに接続していた時代ならいざ知らず、

OSの脆弱性をつくのはモバイル環境を除いて困難になっているため、ウィルスを送り込んだり、一旦脆弱性の

あるアプリケーションを通してからOSの脆弱性をつくというハッキングスタイルが主流になっているため、

OSの脆弱性よりも、アプリケーションの脆弱性の方が深刻になってるのが現在のセキュリティ事情です。

Windowsのウイルス感染、主因はJavaやAdobe製品の更新忘れ – ITmedia エンタープライズ

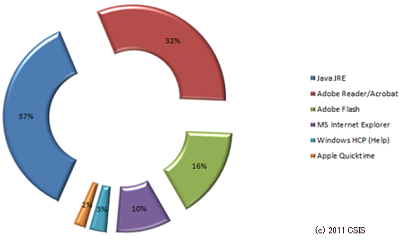

CSIS: This is how Windows get infected with malware

これは、2011年の CSIS によるウィルスの感染経路ですが、 1位は Java 37%、2位は Adobe Reader 32%、3位は Adobe Flash 16%、4位は Internet Explorer 10%、5位は XP以降のコンポーネントの脆弱性 3%、6位は QuickTime 2% となっています

サポート切れOSを使い続ける方法について言及している書籍は、セキュリティソフトの強化や セキュリティアップデート終了後もサポートを続けるブラウザについて紹介してありますが、サポート切れOSがウィルスに感染しやすいのも、サポートがきられて、脆弱性のあるバージョンのアプリケーションを使い続けるのが感染の引き金になっています。

2011年の オランダ人のウィルス感染OSの統計の中に Windows 2000ユーザーが2%もいますが、これは、セキュリティアップデートをしていない 脆弱性だらけの IE や、古いJava や Flash Player のコンポーネントのアップデートができなくて古いバージョンを使い続けたのが直接の原因でしょう

大事なのは、セキュリティアップデートが止まったアプリケーションで信頼できないサイトに接続したり、入手した文書を開いてはいけないということです。

裏を返せば、最新OSに更新することよりも、OSにはいっているビューアソフトやアドオンなどが最新バージョンになってることの方が重要なのです

とある、XPの完全排除に乗り出してる企業の実例ですが、ターミナルサーバーに入っているアプリケーションバージョンが酷いことになっているのに放置状態です

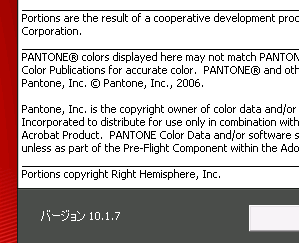

Adobe Reader 10.1.7(9ヶ月前の2つ前のバージョン!)

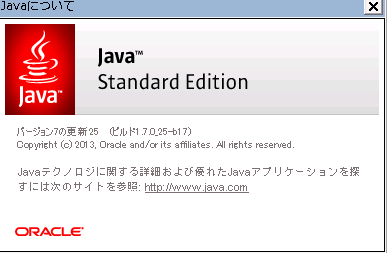

Java 7Update 25(8ヶ月前の 2つ前のバージョン)

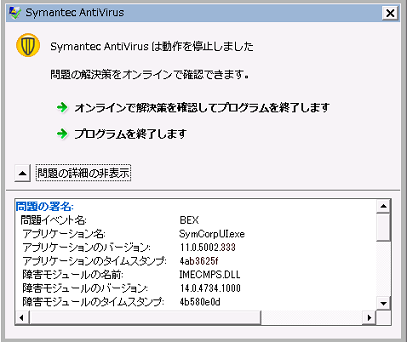

OSがWindows 2008R2 SP1 なのに、セキュリティソフトは SP1に正式対応していない、SEP 11.0.5 RU5 MP1 なので、セキュリティソフトが頻繁に落ちるという…。

サポートが切れていても、最新版、ダウンロードできるはずなんですけどね…。

なんで、この会社やってないんだろう?

ちょっと調べてみたら、このサーバー経由して、ホームページ見てた役員さんが、ウィルスに感染してました。

これじゃ、XP排除しても意味ないですよね ・ω・

最新のWindows 7SP1であっても、管理がずさんだとこの有様です。

あなたの会社は大丈夫?

新しいOSを使えば安心なのではなく、新しいOSを使うことで、アプリケーションがサポートされている担保があるから、自分でちゃんとアップデートしていれば安全…なのです!

古いOSに最新セキュリティソフト入れるだけで安全?いやいや、そうじゃなくて、最新アプリを入れ続けることによって安心なのです。

サポートが切られたブラウザは絶対使わない。

サポートが切られたビューアやコンポーネントは絶対使わない。

セキュリティソフトのサポートが切られたら、そのOSは使わない。

こういうことです ・ω・

ここ数年のハッカーが攻撃手法はOSの脆弱性を直接突くのではなく、まずはブラウザやJavaやFlashの脆弱性からなのですから。

後、Windows XPのサポート切れを機会に セキュリティの高い Linux を使おうと宣伝してる会社もありますが・・・

寝言は、寝て言ってほしいです

昔は、Windows との互換性がアプリケーションレベルでもほとんどなかったですが、近年は、Ruby や Java や Flash Player や PHP など、アプリケーションの脆弱性が原因で、情報漏えいを引き起こしている例がたくさんあります。

「モノのインターネット」が標的に?:組み込みデバイスを狙うLinuxワーム、シマンテックが発見 – @IT

JVNDB-2013-003787 – JVN iPedia – 脆弱性対策情報データベース

Apache Strutsの脆弱性に攻撃を仕掛けるハッキングツールとWebShell | トレンドマイクロ セキュリティ ブログ (ウイルス解析担当者による Trend Micro Security Blog)

上記の例は OS に関係なく最新のアップデートを適用していないと攻撃される例です

Linux が安全なんて既に神話です。

Linux についても最新のアプリケーション管理能力が求められます。

使い慣れていない Linux で 全てのアプリケーションの アップデート ちゃんとできる自信はありますか?

必要に迫られて、OSのパッケージ外でインストールしたアプリのアップデートちゃんとできますか?

それができるなら使えばいいと思います。

というわけで、XP使い続けようとしてる人も、XPを使い続けることを非難してる人も、何かに取り付かれた様にOSとセキュリティソフトにこだわってるけど、大事なのはそこじゃないんだよ!

ただし、サポート切れOSをネットワークに接続する場合にリスクが挙がる例がいくつかあるので紹介しておこう・ω・

・脆弱性パスワードを使っている。(アカウントロックアウトのポリシーを適用していない場合危険度更にUP!)

・モバイル端末などで、直接インターネットに接続する場合。

・ウィルス感染した端末があるネットワークに接続する場合。

・アプリケーションがIEコンポーネントを使っている場合。

サポート切れOSを使い続ける場合はこの辺りのリスクも把握した上で、アプリケーションのバージョン管理ができること、最新のセキュリティ定義をちゃんと導入できること などが必須条件になります。

#ただし、サーバー機能については例外。IIS 等、サポートが切れたらその機能は使ってはいけない

特定のソフトを入れて、使い続けても、ハイ!安心なんて紹介してる場合は、害悪でしかないよ・ω・

いくら金庫が頑丈でも、その金庫番が泥棒だったら意味を持たない訳で。

OSの上にあるアプリケーションが、門番を意図を無視して窓を開けておけば、虫でも人でも入ってくるんですよね。

いくら「便利」といえども「フリー」といえども、裏で何やってるか分からないものを平然と使い続けるのは如何な事かと。

同意する点が多いです

少しだけ補足させて下さい

セキュリティパッチは既知の脆弱性に対して対処はできます

しかし、未知の脆弱性に対しては対処ができません

既知の脆弱性に対しての対処も大切です

それと同時に未知の脆弱性に合わないようにする対策も必要だと

思います

その場合、ソフトウェアの仕様から逸脱した脆弱性のみならず、

正常仕様の中で行われる挙動についての配慮も必要でしょう

例えば2,3日前に発生した水飲み場攻撃(CVE-2014-0322)について、

これはIEの脆弱性だからバージョンアップしろという切り口を

多く見かけます

しかし、同じような攻撃が起こっていて、また起こりそうな時に、

その成立要件にFlash Playerが深く関わっているのであれば、

Flash Playerの無効化も対策の一つではないでしょうか

もしFlash Playerの挙動が正常仕様として関与しているなら、

これと同じ動作が今後も見過ごされる事になります

この場合正常仕様であれば修正されないのですから、アップデート

して最新バージョンにしても関係がないわけです

ただセキュリティパッチをあてるだけではなく、全体をみて、

ソフトウェアの脆弱性かどうかやサポート切れかどうかに

とらわれず、危険な動作を引き起こしそうなコンポーネントや

ソフトウェアは動かさない

これも大事な事だと思います